Έχοντας πάρει την μεγάλη ώθηση μετά τα τρομοκρατικά χτυπήματα της 11ης Σεπτεμβρίου 2001, οι τεχνολογίες παρακολούθησης γνώρισαν τεράστια άνθιση μέσα στην τελευταία δεκαετία, αποτελώντας βασικό όπλο στον πόλεμο κατά της τρομοκρατίας – και όχι μόνο. Οι εταιρείες που αναλαμβάνουν την παροχή τέτοιου είδους εργαλείων είναι πολλές, τα χρηματικά ποσά που διακινούνται για αυτό τον σκοπό, μεγάλα, και οι τρόποι με τους οποίους πραγματοποιείται η παρακολούθηση δεν απέχει και πολύ από αυτά που βλέπουμε καμιά φορά στις ταινίες και τις τηλεοπτικές σειρές.

Όπως εξηγεί η Wall Street Journal, στη διάθεση της οποίας βρέθηκαν πάνω από 200 έγγραφα με προωθητικό υλικό, που αποκτήθηκε από συμμετέχοντες σε σχετικό συνέδριο που πραγματοποιήθηκε με μυστικοπάθεια κάπου κοντά στην Ουάσινγκτον το Φθινόπωρο του 2011, υπάρχουν πέντε γενικές κατηγορίες στις τεχνικές παρακολούθησης:

1. Hacking

Πολλές από τις εταιρείες προσφέρουν εργαλεία και χρησιμοποιούν τεχνικές που σχετίζονται με το λεγόμενο “black-hat hacking” και την ανάπτυξη κακόβουλου λογισμικού (malware) – μέθοδοι, δηλαδή, και προγράμματα που συχνά χρησιμοποιούνται για να κλαπούν δεδομένα όπως, για παράδειγμα, πληροφορίες που αφορούν οικονομικά στοιχεία. Μια εταιρεία, μάλιστα, με το όνομα HackingTeam τονίζει ότι τα εργαλεία της μπορούν να χρησιμοποιηθούν για τη στόχευση μεγάλου αριθμού ανθρώπων – «εκατοντάδες χιλιάδες», όπως χαρακτηριστικά αναφέρει.

Η εταιρεία Vupen, αντίθετα, έχει ολόκληρη ομάδα που αναζητά ευπάθειες σε κάποια από τα δημοφιλέστερα προγράμματα και λειτουργικά συστήματα εταιρειών όπως η Microsoft, η Apple, η Adobe κ.α., είτε αυτά τρέχουν σε servers είτε σε προσωπικούς υπολογιστές. Η εταιρεία αναφέρει πως υπάρχουν περιορισμοί στο πού θα πουλήσει τα προϊόντα της και ότι αυτά χρησιμοποιούνται μόνο για περιπτώσεις που εμπλέκουν θέματα εθνικής ασφάλειας.

Άλλη μέθοδος περιλαμβάνει την «πλαστογράφηση» ιστοχώρων ή αναβαθμίσεων σε δημοφιλή προγράμματα, ξεγελώντας τον χρήστη ώστε να κατεβάσει το λογισμικό παρακολούθησης. Αφού γίνει αυτό, μπορεί πολύ εύκολα να καταγραφούν οι κινήσεις του – τα e-mail του, οι σελίδες που επισκέπτεται ή ακόμη και η διακίνηση ευαίσθητων αρχείων.

Σε ερώτηση της Wall Street Journal, εκπρόσωπος της Apple δήλωσε πως η εταιρεία προσπαθεί πάντοτε να εντοπίζει και να διορθώνει κάθε κενό ασφαλείας στα συστήματά της, ενώ Microsoft και Google αρνήθηκαν να κάνουν κάποιο σχόλιο.

2. Intercept

Αφορά το φιλτράρισμα της κίνησης στο internet και τον έλεγχο του περιεχομένου που διακινείται προκειμένου να αποφασιστεί το κατά πόσο θα αντιγραφεί προκειμένου να χρησιμοποιηθεί για την επιβολή του νόμου. Οι συσκευές, μάλιστα, που χρησιμοποιούνται είναι τόσο μικρές που σε κάποιες περιπτώσεις μπορούν να χωρέσουν ακόμη και σε μια απλή τσάντα πλάτης.

Μεγάλη σημασία σε αυτή την κατηγορία εφαρμογών έχει επίσης η παρακολούθηση της τοποθεσίας μέσω κινητών τηλεφώνων. Τέτοιου είδους συστήματα συχνά βασίζονται στον «τριγωνισμό» (triangulation), για τον προσδιορισμό της ακριβούς τοποθεσίας ενός τηλεφώνου.

Ένας ακόμη δημοφιλής τρόπος παρεμβολής ονομάζεται “Man in the Middle” (ενδιάμεσος) και αποτελεί ένα είδος επίθεσης κατά τον οποίο ο ενδιαφερόμενος παρεμβάλλεται ανάμεσα σε δύο υπολογιστές που επικοινωνούν μεταξύ τους. Με αυτό τον τρόπο μπορεί να παρακολουθεί ή ακόμη και να επηρεάζει την επικοινωνία, πιθανότατα εισάγοντας κακόβουλο λογισμικό ή ξεγελώντας τις δυο πλευρές κάνοντάς τες να πιστέψουν ότι επικοινωνούν μέσω ασφαλούς καναλιού.

3. Ανάλυση δεδομένων

Οι εταιρείες που ειδικεύονται στην ανάλυση δεδομένων δίνουν συχνά έμφαση στο γεγονός ότι μπορούν να αντλήσουν πληροφορίες από μια μεγάλη ποικιλία πηγών και να τις συνδυάσουν ώστε να συνθέσουν μια πλήρη εικόνα των υπόπτων ή να βρουν μοτίβα συμπεριφοράς που με την πρώτη ματιά δεν είναι άμεσα προφανή.

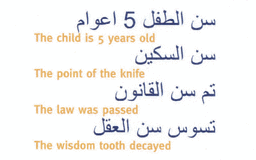

Επίσης, μεγάλη σημασία έχει ο τομέας της γλωσσολογικής ανάλυσης, όπου η μεγάλη πρόκληση αφορά την αυτόματη επεξεργασία μεγάλου όγκου δεδομένων ώστε να αναγνωριστεί το νόημα παρόμοιων λέξεων (από διάφορες γλώσσες) πάντα σε σχέση με το πλαίσιο στο οποίο χρησιμοποιούνται κάθε φορά.

Η ανάλυση κοινωνικών δικτύων, από την άλλη, επιχειρεί να αναγνωρίσει νέους υπόπτους και σχέσεις που αναπτύσσονται μέσα σε σύνθετες ομάδες. Αυτού του είδους η ανάλυση δεν εμπλέκει απαραίτητα το Facebook, το Twitter ή τις υπόλοιπες υπηρεσίες που συνηθίζουμε να αποκαλούμε ως «κοινωνικά δίκτυα». Στην προκειμένη περίπτωση, το κοινωνικό δίκτυο μπορεί να προσδιοριστεί αναλύοντας πληροφορίες όπως e-mail ή άλλες επικοινωνίες.

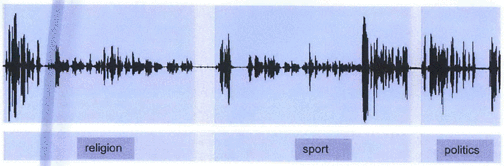

Τέλος, ακόμη ένα σημείο-κλειδί στον τομέα της ανάλυσης δεδομένων αποτελεί η αποκρυπτογράφηση της ομιλίας σε διάφορες γλώσσες, ώστε να προσδιοριστούν οι συγκεκριμένες λέξεις που αναφέρονται, το γενικό θέμα που συζητείται ή, σε κάποιες περιπτώσεις, ακόμη και ποιός είναι αυτός που μιλάει.

4. Web Scraping

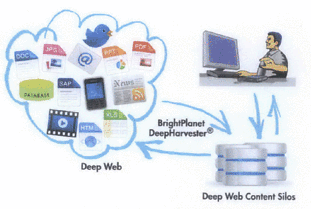

Εδώ μιλάμε για το σκανάρισμα μεγάλου όγκου πληροφοριών από το διαδίκτυο, αποθήκευσής τους και ταξινόμησης ώστε να μπορέσουν στη συνέχεια να χρησιμοποιηθούν από τους αναλυτές. Ένας από τους πιο σημαντικούς τύπους δεδομένων είναι αυτός που προέρχεται από τις υπηρεσίες κοινωνικής δικτύωσης. Επίσης, υπάρχουν εταιρείες που αναλαμβάνουν να εντοπίσουν περιεχόμενο από τον «Αόρατο Ιστό» (“Invisible Web” ή “Deep Web”) – υλικό, δηλαδή, που δεν καταλογογραφείται από τις μηχανές αναζήτησης και μπορεί να περιλαμβάνει ιστοσελίδες αλλά και έγγραφα.

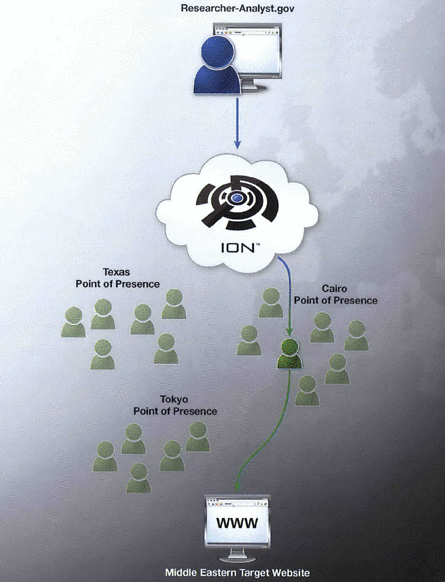

5. Ανωνυμία

Η συγκεκριμένη κατηγορία υπηρεσιών αφορά προϊόντα που εξασφαλίζουν στους χρήστες τους την ανωνυμία – το ότι, δηλαδή, θα μπορούν να πλοηγηθούν σε ιστοχώρους ή θα δημιουργήσουν online προφίλ χωρίς να αποκαλύψουν την πραγματική τους τοποθεσία. Αυτό συχνά πραγματοποιείται με την μεταμφίεση της διεύθυνσης IP του χρήστη.

Σύμφωνα με το ρεπορτάζ της Wall Street Journal, υπάρχουν αυστηρότατοι κανόνες ως προς το ποιοι έχουν το δικαίωμα να χρησιμοποιήσουν τις υπηρεσίες των εταιρειών που δραστηριοποιούνται στον συγκεκριμένο χώρο, αφού οι πελάτες είναι σχεδόν αποκλειστικά κυβερνήσεις χωρών. Η αναπόφευκτη μυστικοπάθεια, ωστόσο, που επικρατεί είναι βέβαιο πως δεν θα μας δώσει ποτέ μια πιο ξεκάθαρη εικόνα της κατάστασης. Πρόκειται πάντως για μια αγορά που από το «σχεδόν μηδέν» του 2001 έχει πλέον εκτιναχθεί στα 5 δισεκατομμύρια δολάρια το χρόνο.

Εάν θέλετε να μάθετε περισσότερα για το θέμα, μπορείτε να διαβάσετε το σχετικό άρθρο της Wall Street Journal και να ξεφυλλίσετε τα έγγραφα στον κατάλογο που δημιουργήθηκε στα πλαίσια του αφιερώματος (στο κάτω μέρος της σελίδας).

Το παραπάνω άρθρο είναι αρκετά παλιό, αφού δημοσιεύτηκε στις 21 Νοεμβρίου 2011. Εάν κάποια από τις πληροφορίες που

αναφέρονται σε αυτό δεν ισχύει πια, ενημερώστε με μέσω της

φόρμας επικοινωνίας

για να το τροποποιήσω.

Το παραπάνω άρθρο είναι αρκετά παλιό, αφού δημοσιεύτηκε στις 21 Νοεμβρίου 2011. Εάν κάποια από τις πληροφορίες που

αναφέρονται σε αυτό δεν ισχύει πια, ενημερώστε με μέσω της

φόρμας επικοινωνίας

για να το τροποποιήσω.

Pingback: Kρυφή εφαρμογή καταγράφει τα πάντα σε εκατομμύρια τηλέφωνα